Réalisez un audit de vos environnement technique pour améliorer votre efficacité

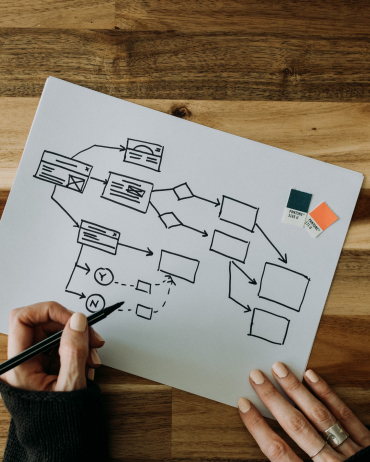

Les étapes

Sécurité et performance de vos infrastructures informatiques

L’importance d’une évaluation rigoureuse des vulnérabilités et des accès

L’évaluation des vulnérabilités et des accès est indispensable lors d’un audit IT. Cette étape cruciale implique l’utilisation d’outils spécifiques, de tests de pénétration et d’analyses approfondies pour identifier les failles potentielles dans les systèmes, applications et réseaux. Parallèlement, la gestion des identités et des accès doit être scrutée, garantissant des politiques d’authentification robustes, une attribution judicieuse des droits d’accès, une gestion sécurisée des mots de passe, et une surveillance continue des activités des utilisateurs. En consolidant ces aspects, l’audit renforce la résilience des infrastructures face aux menaces émergentes.

L’optimisation dynamique des ressources et la surveillance proactive

L’optimisation dynamique des ressources et la mise en place de mécanismes de surveillance proactive est le deuxième point clé d’un audit IT pour augmenter les performances de vos infrastructures informatiques. En analysant minutieusement l’utilisation des ressources matérielles et logicielles, nous sommes capables d’identifier les faiblesses et de proposer des solutions pour maximiser votre efficacité opérationnelle. Cette phase englobe également la surveillance constante des performances, surveillant les temps de réponse, la disponibilité des services, la capacité du réseau et d’autres indicateurs clés. En combinant ces éléments, l’audit vise à créer une infrastructure informatique performante, réactive et prête à répondre à vos besoins, même en constante évolution.

Nos experts IT

Ils nous ont fait confiance.

Plus d’informations

We’re where you need.

Customer service 03 59 55 41 07

Sales 03 59 55 72 38

Racontez-nous une histoire ?

*Les informations collectées sont traitées conformément à la politique de confidentialité du Site accessible à Politique de Confidentialité.

Conformément à la loi n° 78-17 du 6 janvier 1978 relative à l’informatique, aux fichiers et aux libertés telle que modifiée, et au Règlement (UE) 2016/679 du Parlement Européen et du Conseil du 27 avril 2016, vous pouvez exercer votre droit d’accès, de rectification, d’opposition, d’effacement et de portabilité en envoyant une demande écrite accompagnée d’un justificatif d’identité valide à dpo@groupe-cyllene.com ou DPO – CYLLENE – 93/99, rue Veuve Lacroix 92000 Nanterre.

Votre message a été envoyé avec succès.

Merci pour votre message. Nous allons en prendre connaissance et revenons vers vous dans les meilleurs délais. Préparez-vous à grimper en haut du sommet !

C’est compris